Các lỗ hổng nghiêm trọng được phát hiện trong giao tiếp mạng giữa Microsoft Defender for Endpoint (DFE) và các dịch vụ đám mây của hãng, cho phép kẻ tấn công sau khi vi phạm bỏ qua xác thực, giả mạo dữ liệu, tiết lộ thông tin nhạy cảm và thậm chí tải các tệp độc hại lên các gói điều tra.

Những lỗ hổng này, được nêu chi tiết trong một phân tích gần đây của InfoGuard Labs, làm nổi bật những rủi ro đang diễn ra trong các hệ thống phát hiện và phản hồi điểm cuối (EDR), có khả năng làm suy yếu các nỗ lực ứng phó sự cố.

Được báo cáo cho Trung tâm Phản hồi Bảo mật (MSRC) của Microsoft vào tháng 7 năm 2025, các vấn đề được coi là có mức độ nghiêm trọng thấp và chưa có bản sửa lỗi nào được xác nhận tính đến tháng 10 năm 2025.

Nghiên cứu này được xây dựng dựa trên các khám phá trước đây về bề mặt tấn công EDR, tập trung vào tương tác của tác nhân với các nền tảng đám mây. Bằng cách chặn lưu lượng truy cập bằng các công cụ như Burp Suite và bỏ qua việc ghim chứng chỉ thông qua các bản vá bộ nhớ trong WinDbg, phân tích đã tiết lộ cách tiến trình MsSense.exe của DFE xử lý các lệnh và tải lên dữ liệu.

Việc ghim chứng chỉ, một biện pháp bảo mật phổ biến, đã được khắc phục bằng cách thay đổi hàm CRYPT32!CertVerifyCertificateChainPolicy để luôn trả về kết quả hợp lệ, cho phép kiểm tra lưu lượng HTTPS dưới dạng văn bản thuần túy.

Các bản vá tương tự đã được áp dụng cho SenseIR.exe để chặn hoàn toàn, bao gồm cả việc tải lên Azure Blob.

Bỏ qua Xác thực và Chặn Lệnh

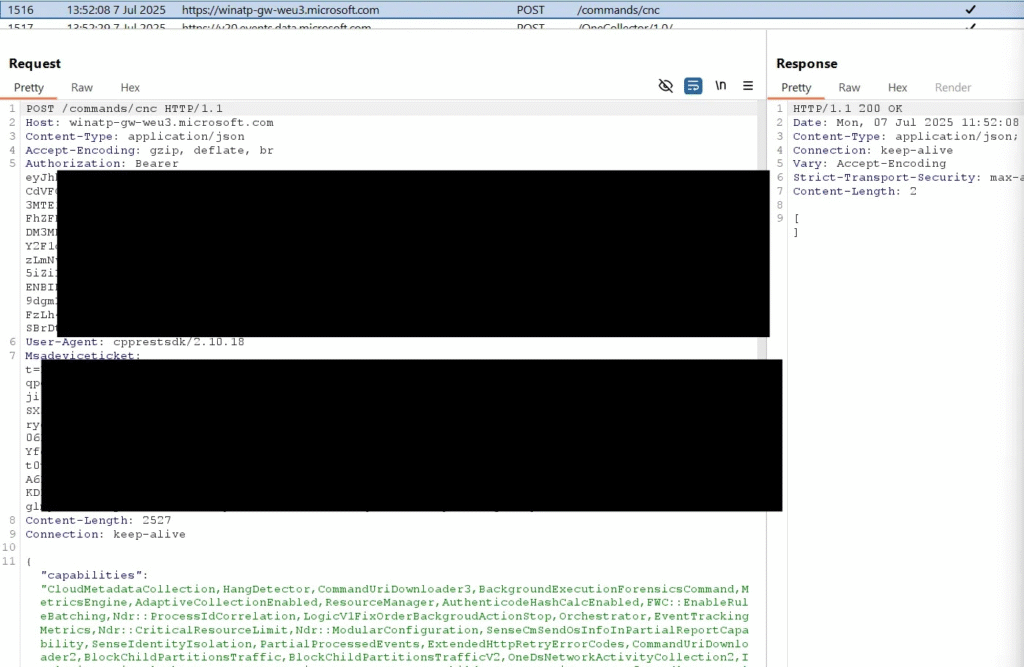

Theo InfoGuard Labs, vấn đề cốt lõi nằm ở các yêu cầu của tác nhân đến các điểm cuối như https://[location-specific-host]/edr/commands/cnc, nơi nó thăm dò các lệnh như cô lập, thu thập dữ liệu pháp y hoặc quét.

Mặc dù bao gồm các mã thông báo Ủy quyền và tiêu đề Msadeviceticket, phần phụ trợ lại hoàn toàn bỏ qua chúng. Kẻ tấn công có thể dễ dàng lấy được ID máy và ID đối tượng thuê thông qua việc đọc sổ đăng ký bằng cách mạo danh tác nhân và chặn phản hồi.

Ví dụ, một công cụ xâm nhập như Burp’s Intruder có thể liên tục truy vấn điểm cuối, lấy cắp các lệnh có sẵn trước khi tác nhân hợp pháp nhận được chúng.

Điều này cho phép giả mạo các phản hồi, chẳng hạn như giả mạo trạng thái “Đã bị cô lập” cho một lệnh isolation, khiến thiết bị không bị cô lập trong khi Cổng thông tin Microsoft Defender báo cáo thiết bị đã được bảo mật.

Định dạng tuần tự hóa, thường có trong Microsoft Bond, làm phức tạp việc tạo thủ công, nhưng việc nắm bắt và sửa đổi các phản hồi hợp lệ là đủ cho các khai thác bằng chứng khái niệm.

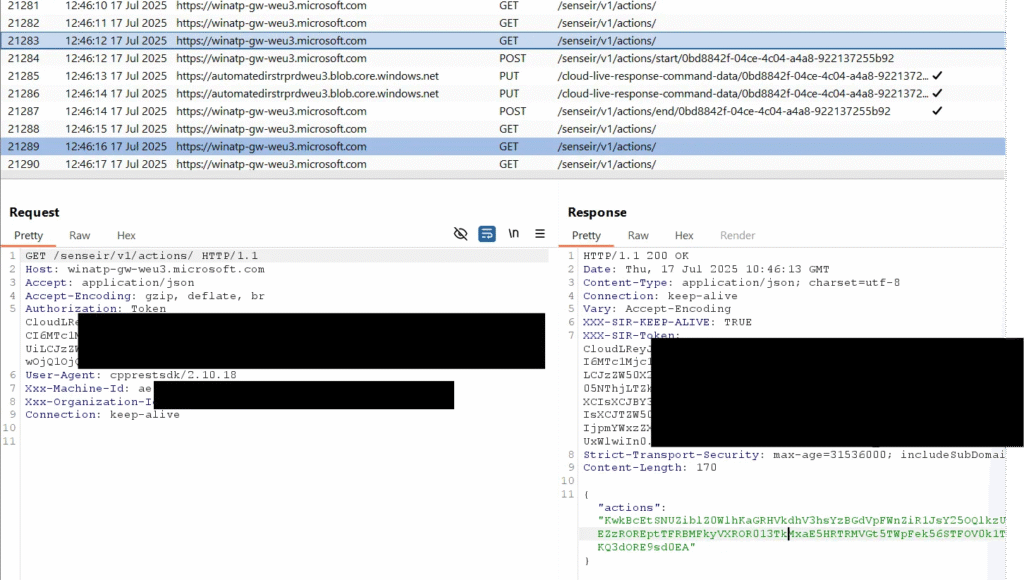

Một lỗ hổng song song ảnh hưởng đến các điểm cuối /senseir/v1/actions/ cho Live Response và Automated Investigations. Ở đây, mã thông báo CloudLR cũng bị bỏ qua, có thể lấy được mà không cần xác thực chỉ bằng ID máy.

Kẻ tấn công có thể giải mã các tải trọng hành động bằng các tập lệnh tùy chỉnh tận dụng các mô hình ngôn ngữ lớn để hủy tuần tự hóa Bond và tải dữ liệu giả mạo lên các URI Azure Blob được cung cấp thông qua mã thông báo SAS, có hiệu lực trong nhiều tháng.

Tiết lộ thông tin và Rủi ro Tệp Độc hại

Truy cập không xác thực mở rộng đến các loại trừ phản hồi sự cố (IR) thông qua điểm cuối đăng ký, chỉ yêu cầu ID tổ chức từ sổ đăng ký.

Đáng báo động hơn, việc thăm dò /edr/commands/cnc mà không có thông tin xác thực sẽ tạo ra một bản dump cấu hình 8MB, bao gồm các quy tắc RegistryMonitoringConfiguration, DriverReadWriteAccessProcessList và ASR. Mặc dù không dành riêng cho đối tượng thuê bao, dữ liệu này cho thấy logic phát hiện có giá trị để né tránh.

Đối với các cuộc điều tra đang diễn ra, việc tải lên các gói này một cách giả mạo cho phép nhúng các tệp độc hại với tên vô hại, lừa các nhà phân tích thực thi trong quá trình đánh giá.

Những lỗ hổng này nhấn mạnh những thách thức trong việc bảo mật thông tin liên lạc EDR, nơi những sơ suất đơn giản vẫn tồn tại mặc dù có nhiều loại mã thông báo khác nhau. Nhà phân tích kêu gọi khắc phục, lập luận rằng sự gián đoạn sau vi phạm và các cuộc tấn công nhắm vào nhà phân tích cần được ưu tiên cao hơn so với đánh giá của MSRC.